- 倫理的なハッキングと侵入テスト・脆弱性診断・ペネトレーションテストに関する知識・技能を習得したい!

- アクセス制御されたシステムにアクセスするための情報収集、権限取得に関する方法論を学びたい!

- 単にツールを実行して結果を得るだけでなく、公開されているExploitコードを環境に応じて使えるように改変する方法を知りたい!

そんな悩みをお持ちの方はいらっしゃいますか?

今注目のサイバーセキュリティ領域。その中でも、人気職種の一つであるペネトレーションテスターになりたいという方に向けて

Boot2Root タイプ Capture The Flag チャレンジを題材としたコースを作成しました!

題して、『【サイバーセキュリティ 実践】Boot2Root CTFチャレンジで学ぶハッキングの手口とローカル特権昇格』(以下、ローカル特権昇格)コースです。

【サイバーセキュリティ 実践】シリーズ

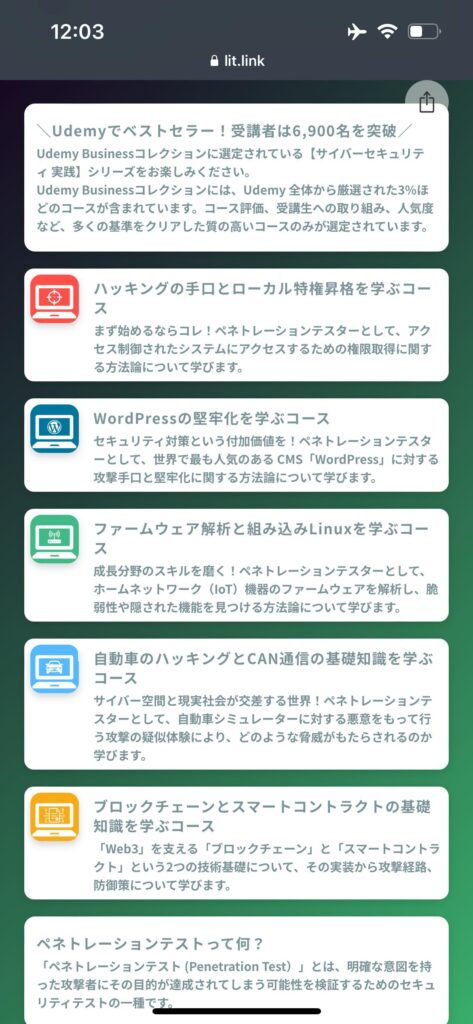

【サイバーセキュリティ 実践】シリーズは、私、Noriaki Hayashiが講師を務め、オンライン学習のマーケットプレイス「Udemy(ユーデミー)」にて展開している一連のコースシリーズです。

現在までに、5コース。ペネトレーションテスト、ハードニング、サイバーフィジカル、IoT、Vehicle(自動車)、Web3、Blockchainを題材としたコースを提供しています。

コンピュータ教育の学習にて障壁となりがちな「環境構築」を「TryHackMe」や「Hack The Box」、「VulnHub」といった教育プラットフォームに委ねることで垣根を低くし、ゲーム攻略本のように学習を楽しんでいただけるように設計されたコースであることを特徴としています。

- Boot2Rootなど、CTF競技における定石の確認

- 難所を克服するためのヒントや戦略の提供

- コンプリートするために必要な情報の提供

- 戦略の共有と講師とのQ&A

ハッキングの手口とローカル特権昇格

「ローカル特権昇格」コースは、【サイバーセキュリティ 実践】シリーズ 第1弾です。

Boot2Root CTFチャレンジとは

CTF とは Capture The Flag(キャプチャーザフラグ)の略称です。ここでは情報セキュリティの技術を競う競技と覚えておいてください。

与えられた環境(システム)に対して攻撃を仕掛けます。セキュリティの知識技能を使って攻撃を仕掛け、隠された答え(これをフラグと呼びます)を探し、サーバーへ送信することでポイントを得ていく競技です。

Boot2Root は CTF の一種目です。意図的に脆弱性が残された仮想マシンを「ブート」すなわち起動し、ローカル特権そして「ルート」特権への昇格を目指しフラグを取得していく競技です。

Boot2Root CTF では隔離された仮想環境を使って学習を行います。このため、たとえ危険な行動をとったとしても外部のシステムに対して損害を与えることはありません。「量質転化」圧倒的な量をこなすことでいずれ質の向上へつなげていこうとする戦略をとることが可能です。

ペネトレーションテストとは

ペネトレーションテスト(通称:ペンテスト)とは、明確な意図を持った攻撃者に、その目的が達成されてしまう可能性を検証するためのセキュリティテストの一種です。

英単語の「penetration」はラテン語の「penetrare」を由来としています。これは、「内部に侵入する」という意味です。このため、penetrationという単語には、何かが他のものに「侵入」したり、「貫通」したりする意味をもっています。従来、防弾チョッキに対して実際に弾丸を発射して行う対貫通性能試験のことを「ペネトレーションテスト」と呼んでいました。

現在は、コンピュータシステムにおける脆弱性に関するテストのことを指して、ペネトレーションテストと呼ぶことが多いです。実際にネットワークへ接続し、システムを攻撃、侵入を試みることから侵入テストと呼ばれることもあります。

身につく能力・スキル

「ローカル特権昇格」コースは、Boot2Root CTFの攻略体験をとおして、演習用システムに対し、受講者が自らサイバー攻撃を行うことで具体的な攻撃手法を学びます。また、ペネトレーションテスターとして、アクセス制御されたシステムにアクセスするための権限取得に関する方法論について学ぶことが可能です。

対象にしているBoot2Root CTF

1) このコースが対象とするマシン

- TryHackMe:3台

- HackPark – Windows, Medium

- Ignite – Linux, Easy

- Kenobi – Linux, Easy

- HackTheBox:3台

- October – Linux, Medium

- Frolic – Linux, Easy

- Node – Linux, Medium

- VulnHub:1台

- VulnUni – Linux

攻撃に関する技術・手法

コースでは、初心者向け(スクリプトキディ)的なツールの使い方、中級者向け(ホワイトハッカー)的なペネトレーションテストに関する思考術までカバーしています。

2) ペネトレーションテストに関する次のテクニック

- bashスクリプティング(cat, grep, awk)

- ポートスキャン

- ファイル共有サービス(SMB, NFS, FTP)に対する情報収集

- フィンガープリンティング

- 隠されたウェブコンテンツの探索

- ログインフォームに対するブルートフォース攻撃(hydra)

- ディレクトリトラバーサル攻撃、ドット・ドット・スラッシュ攻撃

- Exploitコードの書き換え(パラメータ設定、Python 2.7x から 3xへの変換)

- ファイルアップロードフィルターのバイパス

- ローカルプロキシツール(Burp Suite)を使ったHTTP通信の改変

- Metasploit Framework

- PHP/WebShellの設置

- リバースシェルの確立と安定化

- Meterpreter リバースシェル

- 秘密鍵を使用したSSH接続

- Web APIファジング

- SQLインジェクション – Time-based Blind SQL Injection

- OWASP ZAP Spider を使ったウェブサイトのクローリング

- DirtyCow による垂直方向の特権昇格

- PATH変数の乱用による特権昇格

ペネトレーションテストに関するトリビア(雑学)

専門性を感じさせるトリビアを知っておくことで、あなたがその分野に真剣に取り組んでいることを示すことができます。このトリビアを共有し、ディスカッションを深めてください。より有意義な交流に繋がるはずです。

3) ペネトレーションテストに関するトリビア(雑学)

- 「パッシブアタック」と「アクティブアタック」

- Compilation of Many Breaches (COMB) List

- Rabbithole

- スポイラー

- 難解プログラミング言語(esolang)

- 攻略フォーラムの活用方法

- 「ハッシュテーブル」と「レインボーテーブル」

こんな方におすすめ

学びの型を身につけたい

ペネトレーションテストの基礎を学びたい初学者に向けて、学びの「型」を身につけてもらうべく本コースを設計しました。サーバの状態を確認しOSやミドルウェア、ソフトウェアに潜む既知の脆弱性を見つけ出す「プラットフォーム診断」の要素を多く含んでいます。

より具体的には、こんな方をペルソナとして想定しています。

- 「ホワイトハッカー」という言葉に漠然と憧れを感じている方

- 「何がわからないかもわからない」状態の方

- インフラエンジニア、コーダー職からプラスアルファとなるサイバーセキュリティ技術を身につけたい方

- TryHackMe、Hack The Boxをはじめてみたが、まだEasyマシンの「user.txt」フラグが取得できない方

- ペネトレーションテスト、脆弱性診断の手法に関心のある方

- OSCP、eCPPT/eJPTなどの技能試験を伴う認定に対する準備を計画されている方

最初の壁となる環境構築を撤廃

コンピュータに関する知識・技能を学ぶ際、最初につまずくのが環境構築です。サイバーセキュリティ分野においても例外ではありません。そこで本コースではオンラインの学習プラットフォームである「TryHackMe」/「HackTheBox」/「VulnHub」を使うことで環境構築の壁を取り除きました。これにより、実機学習の効果を失うことなく、誰もが同じ環境で学ぶ機会を提供しています。

陳腐化しにくい価値ある情報を実践的に学ぶ

「ツール」や「テクニック」は陳腐化しやすい知識です。一方で「Procedures(手順)」など抽象化された情報は陳腐化しにくい知識です。 陳腐化しにくい価値ある情報を実践的な方法で提供しています。

「戦術(Tactic)」理解を促すため、「探索(Discovery)」、「横展開(Lateral Movement)」、「永続化(Persistence)」、「認証情報アクセス(Credential Access)」の段階に分け、フラグ獲得の手法を紹介しています。

コースの活用方法

ルート特権昇格はご自身で

このコースでは、ユーザー権限でのシェル奪取が成功したときに手に入るフラグ「user.txt」までの解説を対象としています。しかし、Boot2Root CTFでは、管理者としてのアクセスが成功したときに、管理者のみにアクセスが許可されている箇所に保管されているフラグ「root.txt」の獲得までがゴールとなっています。

ルート特権の獲得は前提となる知識やスキルがこのコースにて取り扱っている内容とは少し異なります。このため、本コースでは範囲外となっています。

もし、ルート特権までの解説を必要とする場合には、文章での説明とはなりますが、次の情報源が参考となるはずです。

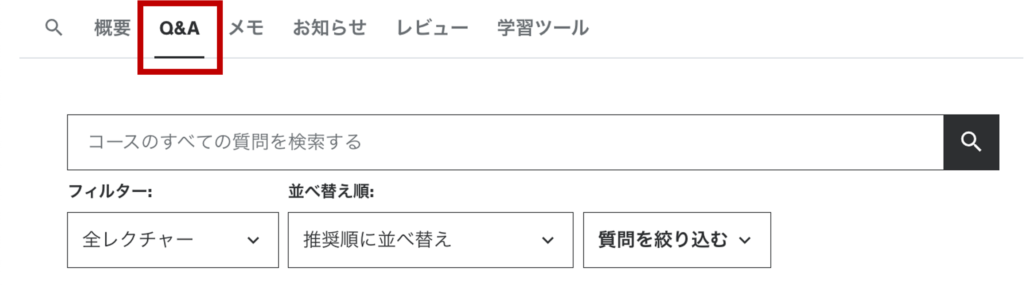

講師へ直接質問し放題

Udemyでは、直接講師に質問することも可能です。コースプレイヤーに「Q&A(質疑応答)」が用意されています。受講しているコースの講師へ直接質問することが可能です。

また、他の受講生からの講師への質問も掲示板形式で表示されます。[コースのすべての質問を検索する]に質問を入力します。他の受講生がすでに同じ質問をしている場合には、その履歴が表示されます。同じ言葉を含む質問と回答も表示されます。

同じテーマを学んでいる人がどんなところでつまずきを感じ、そこを克服していったのか参照することで、より理解度を高めることができるはずです。

受講生の声

ここでは、「ローカル特権昇格」コースの受講生から寄せられた声について、その一部をご紹介します。

ペネトレーションテスト初心者ですが、基本的な流れ、観点(方針決め)が非常にためになりました。

また、繰り返すことにより習熟度が高まったと感じています。

分かりやすい。考えるタイミングをくれるのが良い。

受講者のレベルの前提がぶれずに最後まで進み、説明に過不足がなく、気持ちよいペースで受講できました。実際に手を動かす形で説明いただけたので納得しながら受講できました。

実現するための考え方、コマンドの実例、結果を示してあるので、納得がいく。お初であったが、理解できた。

様々なアプローチでフラグを獲得するWalkthroughを分かりやすく解説されており、ペネトレーションテストやCTFチャレンジを行う際の基本的なノウハウが詰まっています。

ツールだけでなく、考え方、視点、切り口などがとても有益だった。

一見したところ、スローペースですが万人に聞き取りやすい口調と丁寧な説明が良いですね。スローペースなのも、受講者を置いてきぼりにしないようにする配慮が感じられます。階段を1段づつ登るような感覚があり、着実に身についている感覚があります。

丁寧な説明で分かりやすいです。ちょっと残念なところは、ルート特権昇格が含まれていないことです。

声が聞きやすく、コマンド関係、オプションなども丁寧に教えてくださるので非常にわかりやすい。これからCTFに挑戦しようという方に是非見て欲しいです。

Udemy Business選定コース

「ローカル特権昇格」コースは、Udemy Businessコレクションに選定されているベストセラーコースです。

Udemy Businessコレクションには、Udemy 全体から厳選された3%ほどのコースが含まれています。コース評価、受講生への取り組み、人気度など、多くの基準をクリアした質の高いコースのみが選定されています。

また、「ペネトレーションコース」カテゴリにおける「おすすめのコース」としても選定されています。

最新のクーポン情報

Udemyでは、頻繁にセールが開催されます。特に年4回の定期セール(1月、8月、11月、12月)は最低価格が提示され、見逃せません。

セールでお買い得にコース受講できるのはよいですね。

でも、学びたいと思ったときが「学びどき」。

今すぐはじめたいです。

今すぐ学びたい!

そんなときは、講師がクーポンを発行していないか確認するのがお勧めです。

「【サイバーセキュリティ 実践】シリーズ」では、講師の「Lit.Link(リットリンク)」ページにて定期的に期間限定クーポンを配布しています。

是非、この機会にお得なクーポンを利用し、ローカル特権昇格、そしてサイバーセキュリティの実践について学びをはじめてください。

それでは、皆さんの受講を心よりお待ちしております!

コメント